21일, 바이비트서 2조원 넘는 암호화폐 해킹

해킹 조직으로 북한 '라자루스 그룹' 주목

콜드월렛·멀티시그도 뚫어 '충격'

암호화폐 거래소의 해킹 대응에도 '빨간불'

해킹 조직으로 북한 '라자루스 그룹' 주목

콜드월렛·멀티시그도 뚫어 '충격'

암호화폐 거래소의 해킹 대응에도 '빨간불'

이미지 확대보기

이미지 확대보기바이비트는 21일 해킹으로 거래소에서 보관 중이던 암호화폐가 유출됐다고 밝혔다. 이후 공개된 내용에 따르면 주로 이더리움(ETH)과 ERC-20으로 발행된 토큰들이 유출됐으며, 이 중 이더리움은 약 48만9000개가 해킹된 것으로 확인됐다.

여기서 눈여겨 볼 만한 것은 이번 해킹이 역대 암호화폐 관련 해킹 피해액 중 최대 규모라는 점이다. 앞서 발생한 역사적인 해킹을 살펴보면 2014년 발생한 마운트곡스 해킹사건의 당시 피해약은 약 4억7000만달러였으며 2021년 발생한 디파이 프로젝트 폴리 네트워크의 해킹 피해액은 약 6억1100만달러다. 바이비트 해킹 피해액은 14억6000만달러 상당. 원화로 2조원이 넘는다.

과거 국내에서 발생했던 업비트(2019년 11월), 빗썸(2018년 6월) 해킹 피해액이 각각 약 580억원, 약 350억원이었으니 바이비트의 해킹 피해가 얼마나 큰 규모인지 짐작할 수 있다.

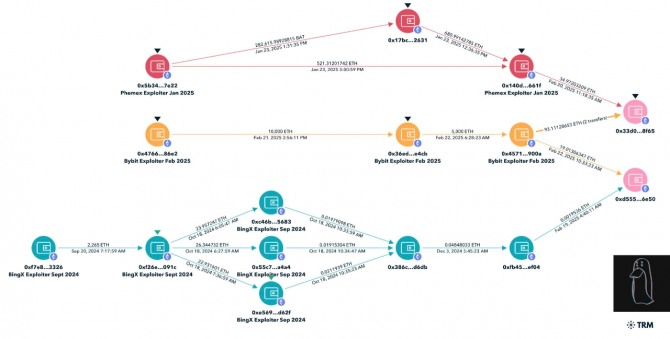

이번 해킹 사건의 배후로는 북한의 해킹 조직 라자루스가 지목됐다. 블록체인 탐정으로 활동하고 있는 잭XBT(ZachXBT)는 X에 "라자루스 그룹이 얼마 전 바이비트에서 해킹한 일부 자금을 페멕스(Phemex) 해킹 사건의 자금과 온체인에서 직접 연결해 두 사건의 최초 도난 주소에서 자금을 혼합했다"고 밝혔다.

해커들은 바이비트의 오프라인 이더리움 지갑을 해킹했다. 해커들은 이더리움 멀티시그(다중서명) 콜드월렛(온라인에 연결되지 않은 오프라인 지갑)에서 핫월렛(온라인에 연결된 지갑)으로 이체하는 과정을 노렸다. 해커들은 서명 인터페이스를 조작, 정상적인 거래로 보이도록 했다. 이후 스마트 컨트랙트 내부 로직을 변조해 자금이 해커의 주소로 전송되도록 만들었다. 여기에 콜드월렛의 해킹이 해킹 사실을 뒤늦게 깨닫게 했을 수 있다.

잭XBT는 "바이비트 해킹 사건을 조사한 결과, 북한 라자루스 그룹의 공격 수법이 과거보다 정교해진 것으로 나타났다"고 전했다. 그러면서 "우선 해킹 그룹은 소셜 엔지니어링을 이용해 한 명의 서명자를 속이고 딜리게이트콜(delegatecall)을 이용해 악성 컨트랙트를 실행했다. 이후 SSTORE 명령어로 슬롯 0(Slot 0)의 값을 변경한 뒤 바이비트의 멀티시그 월렛 주소를 공격자 주소로 바꿔치기했다. 끝으로 공격자는 자금을 탈취해 다른 주소로 전송했다. 그러니까 단 한 명의 서명자만 속여도 자금 탈취가 가능했던 셈"이라고 설명했다.

이번 해킹 사건에서 중요한 것은 콜드월렛도 안전하지 않았다는 것이다. 일반적으로 네트워크에 연결돼 있지 않은 콜드월렛은 해킹이 불가능하다고 알려졌다. 또 복수의 서명자가 서명에 참여해야만 열 수 있는 멀티시그도 서명을 속임으로써 해킹할 수 있다는 것을 입증했다.

바이낸스 창업자이자 전 CEO인 자오창펑은 이번 해킹과 관련해 "해킹 피해를 입었던 바이비트, 페멕스, 와지르X 사례를 보면 해커가 다중서명 콜드스토리지 솔루션에서 대규모 암호화폐를 훔칠 수 있는 패턴이 있었다. 무서운 것은 피해 거래소가 서로 다른 다중서명 솔루션 공급업체와 협업했다는 점이다. 이번 해킹 배후로 지목된 북한 라자루스그룹의 침투 능력은 매우 뛰어나고 광범위하다"고 지적했다.

안심했던 콜드월렛도 핫월렛과 연결되는 순간 해킹될 수 있다는 것이 입증된 만큼 거래소들의 보안에도 비상이 걸릴 전망이다.

이상훈 글로벌이코노믹 기자 sanghoon@g-enews.com